เมื่อสัปดาห์ที่แล้วมีการค้นพบช่องโหว่ใหม่ที่เป็นอันตรายอย่างยิ่งในไลบรารี Apache Log4j CVE-2021-44228 หรือ Log4Shell หรือ LogJam เป็นช่องโหว่ระดับ Remote Code Execution (RCE) ซึ่งหมายความว่าหากโจมตีบนเซิร์ฟเวอร์ที่มีช่องโหว่ ผู้โจมตีจะสามารถรันโค้ดได้ตามต้องการ และอาจเข้าควบคุมระบบได้อย่างสมบูรณ์ CVE ได้รับการจัดอันดับความรุนแรง 10 เต็ม 10 เลยทีเดียว

โครงการ Apache Logging Project (Apache Log4j) เป็นไลบรารีการบันทึกแบบโอเพนซอร์สที่ใช้สำหรับแอปพลิเคชัน Java หลายล้านรายการ ผลิตภัณฑ์ใดๆ ที่ใช้ไลบรารีเวอร์ชันที่มีช่องโหว่ (เวอร์ชัน 2.0-beta9 ถึง 2.14.1) จะอ่อนไหวต่อ CVE ใหม่นี้

Log4j มีกลไกการค้นหาสำหรับการค้นหาคำขอโดยใช้ซินแท็กซ์พิเศษ ด้วยการสร้างพรีฟิกซ์แบบกำหนดเองสำหรับสตริงนี้ ผู้โจมตีสามารถถ่ายโอนข้อมูลไปยังเซิร์ฟเวอร์ภายใต้การควบคุมของตน ซึ่งนำไปสู่การใช้รหัสได้ตามต้องการหรือการรั่วไหลของข้อมูลที่เป็นความลับ

ตารางแสดง IP ของผู้โจมตีที่มีการใช้งานมากที่สุด 10 อันดับแรก

147.182.131[.]229 USA 948147.182.215[.]36 USA 789137.184.28[.]58 USA 693195.54.160[.]149 Russia 20145.155.205[.]233 Germany 1825.157.38[.]50 Sweden 13446.105.95[.]220 France 108131.100.148[.]7 Brazil 104113.141.64[.]14 China 103221.228.87[.]37 China 83

ตารางแสดงจำนวนคำขอที่เป็นอันตราย 10 อันดับแรก ที่ส่งไปยัง honeypots ของแคสเปอร์สกี้

United States 1284China 623Germany 602United Kingdom 497Canada 477Netherlands 476Singapore 449France 420Australia 403Japan 372

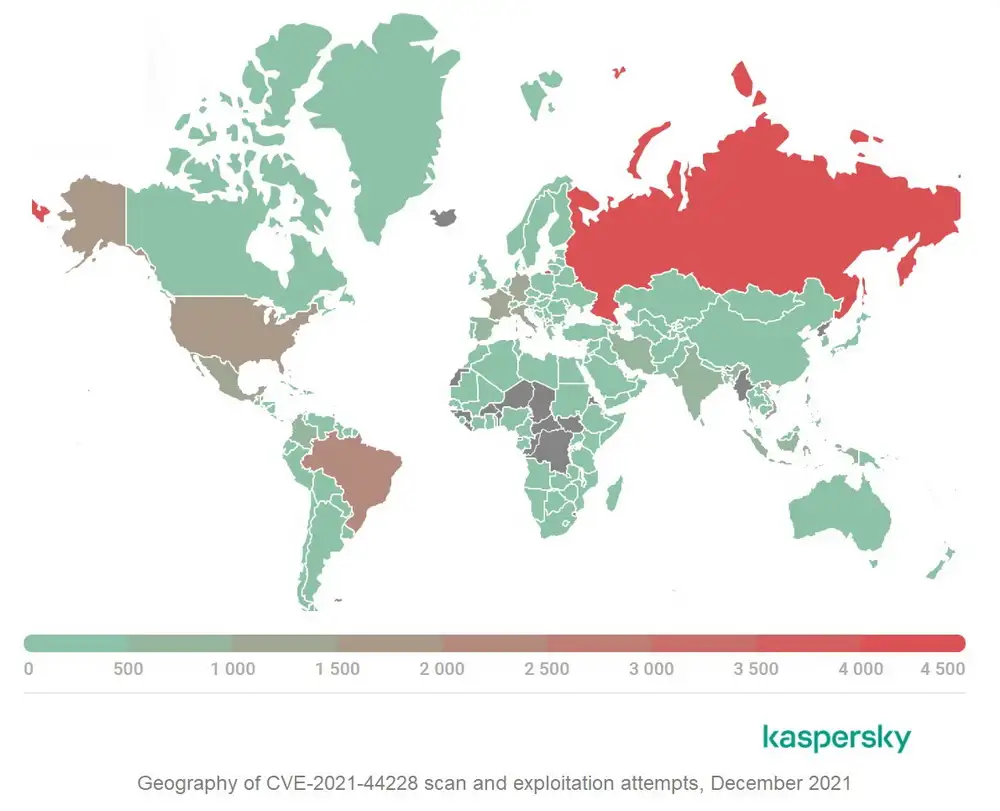

นายเอฟจินี่ โลพาติน ผู้เชี่ยวชาญด้านความปลอดภัยของแคสเปอร์สกี้ กล่าวว่า "เราได้สังเกตุเห็นการสแกนเน็ตเวิร์กที่ใช้งานอยู่เพื่อตรวจหาช่องโหว่ จนถึงขณะนี้ มีผู้พยายามสแกนหาช่องโหว่บนเน็ตเวิร์กของผู้ใช้ของเรามากกว่า 15,000 ราย ความพยายามส่วนใหญ่เหล่านี้เป็นส่วนหนึ่งของสถิติที่รวบรวมได้ (เช่น มีช่องโหว่แต่ไม่ได้ถูกโจมตี) แต่ผู้ใช้เหล่านี้บางรายอาจต้องเผชิญกับความพยายามโจมตี ในกรณีส่วนใหญ่จุดสุดท้ายในห่วงโซ่การโจมตีคือตัวขุดหรือไมเนอร์ ซึ่งส่งและเปิดใช้บนเครื่องของเหยื่อผ่าน CVE-2021-44228"

"สิ่งที่ทำให้ช่องโหว่นี้เป็นอันตรายอย่างยิ่งนอกจากประเด็นที่ว่าผู้โจมตีสามารถควบคุมระบบได้อย่างสมบูรณ์แล้ว ยังรวมถึงความง่ายในการใช้ประโยชน์จากช่องโหว่นี้ด้วย แม้แต่แฮ็กเกอร์ที่ไม่มีประสบการณ์ก็สามารถทำได้ และเราได้เห็นแล้วว่าอาชญากรไซเบอร์กำลังมองหาซอฟต์แวร์เพื่อใช้ประโยชน์จาก CVE นี้ อย่างไรก็ตาม ข่าวดีก็คือโซลูชันความปลอดภัยที่แข็งแกร่งจะสามารถปกป้องผู้ใช้ได้ยาวนาน"

ผลิตภัณฑ์ของแคสเปอร์สกี้ป้องกันการโจมตีโดยใช้ช่องโหว่ ซึ่งรวมถึงการใช้ PoCs ภายใต้ชื่อต่อไปนี้:

UMIDS:Intrusion.Generic.CVE-2021-44228

PDM:Exploit.Win32.Generic

เพื่อป้องกันช่องโหว่ใหม่นี้ ผู้เชี่ยวชาญของแคสเปอร์สกี้แนะนำ:

- ติดตั้งไลบรารีเวอร์ชันล่าสุด 15.0 ถ้าเป็นไปได้. คุณสามารถดาวน์โหลดได้ที่หน้าโครงการ ในกรณีของการใช้ไลบรารี่ในผลิตภัณฑ์ของบริษัทอื่น จำเป็นต้องตรวจสอบและติดตั้งการอัปเดตตามเวลาจากผู้ให้บริการซอฟต์แวร์

- ปฏิบัติตามแนวทางโครงการ Apache Log4j https://logging.apache.org/log4j/x/security.html

- องค์กรธุรกิจควรใช้โซลูชันการรักษาความปลอดภัยที่มีองค์ประกอบการป้องกันช่องโหว่และการจัดการแพตช์ เช่น Kaspersky Endpoint Security for Business คอมโพเนนต์ Automatic Exploit Prevention ของเราจะตรวจสอบการกระทำที่น่าสงสัยของแอปพลิเคชันและบล็อกการดำเนินการของไฟล์ที่เป็นอันตราย

- ใช้โซลูชันเช่น Kaspersky Endpoint Detection and Response และ Kaspersky Managed Detection and Response ซึ่งช่วยในการระบุและหยุดการโจมตีตั้งแต่ระยะแรก ก่อนที่ผู้โจมตีจะไปถึงเป้าหมายสุดท้าย

สามารถอ่านข้อมูลเพิ่มเติมเรื่อง Log4Shell ได้ที่

https://securelist.com/cve-2021-44228-vulnerability-in-apache-log4j-library/105210/